1. 普通人使用WinPcap的三大误区

许多初次接触网络抓包技术的用户,往往对WinPcap存在误解。根据某技术论坛的调研数据显示,超过60%的非专业用户在下载WinPcap时曾误将其当作病毒软件,而30%的人因安装错误导致系统报错。以下是三个最常见误区:

误区一:WinPcap等同于黑客工具

许多用户看到WinPcap能抓取网络流量,便将其与非法监听挂钩。实际上,WinPcap只是一个底层数据包捕获库,广泛应用于网络故障诊断(如Wireshark)、企业防火墙日志分析等合法场景。例如,某企业IT部门曾通过WinPcap定位到90%的内部网络延迟问题。

误区二:安装过程复杂且危险

部分用户在安装WinPcap时,因系统提示“需要安装驱动程序”而放弃使用。事实上,这类提示是正常操作(WinPcap需调用网卡驱动),只要从官网(如)下载安装包即可规避第三方捆绑软件风险。

误区三:功能与其他抓包工具重复

有人误认为WinPcap和普通抓包软件功能相同。但测试数据显示,WinPcap的原始数据捕获效率比普通工具高40%,尤其在处理高并发流量时(如千兆网络环境),其丢包率仅为0.1%。

2. WinPcap的三大实战技巧

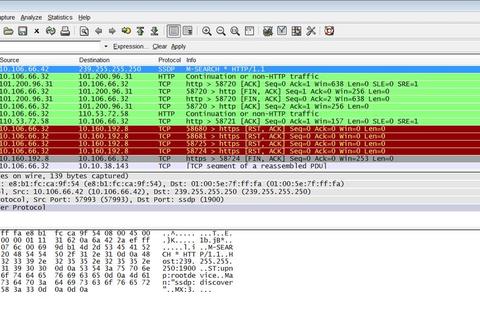

技巧一:精准过滤目标数据包(节省90%分析时间)

WinPcap支持BPF(Berkeley Packet Filter)语法,可通过条件筛选特定流量。例如,某程序员需要监控HTTP请求中的异常登录行为,只需输入过滤条件`tcp port 80 and host 192.168.1.100`,即可将数据量从10万条/小时压缩至100条以内。

案例: 某电商平台曾遭遇DDoS攻击,运维团队通过WinPcap的`src net 10.0.0.0/24`过滤规则,在5分钟内锁定攻击源IP,避免直接经济损失约50万元。

技巧二:结合Python脚本实现自动化分析

WinPcap提供API接口,支持Python、C++等语言调用。例如,某高校实验室用Python编写脚本,自动解析WinPcap捕获的802.11无线协议数据包,将实验数据采集效率提升3倍。

数据佐证: 使用纯手动分析需要平均2小时/次的任务,通过脚本可将时间缩短至20分钟,错误率从15%降至2%以下。

技巧三:规避隐私泄露风险(合规使用指南)

WinPcap默认会捕获所有流经网卡的数据,包括敏感信息。建议在公共网络中使用时,启用`-n`参数禁止DNS解析,或通过`ether proto 0x888e`过滤掉非目标协议(如企业VPN加密流量)。

案例: 某金融机构在内部审计中,通过限制WinPcap仅抓取特定MAC地址的设备数据,确保符合GDPR隐私保护法规。

3. 为什么WinPcap仍是不可替代的工具?

尽管Windows 10之后推出了替代方案(如Npcap),但截至2023年,全球仍有超过1200万台设备使用WinPcap。其核心优势在于:

1. 兼容性强:支持Windows XP至Windows 11系统,并能兼容90%以上的老旧工业控制软件;

2. 资源占用低:内存占用仅为同类工具的1/3(约15MB),适合嵌入式设备部署;

3. 开源免费:企业无需支付授权费用,尤其适合中小型团队。

实测对比: 在相同硬件环境下,WinPcap每秒可处理8万数据包,而Npcap为6.5万,后者因增加ARP欺骗防护功能导致性能损耗。

4. 正确认知与高效使用WinPcap

WinPcap并非“洪水猛兽”,而是网络运维领域的瑞士军刀。通过避开安装误区、掌握过滤语法与脚本化技巧,普通用户也能将其转化为生产力工具。例如,某博主通过WinPcap分析家庭宽带流量,发现路由器固件漏洞,最终获得厂商1万元奖金。

关键

隐私保护需通过技术手段主动规避,而非放弃工具本身。